Schritt #1: Datenbereiche analysieren

Der erste Schritt orientiert sich an den IT-Grundschutz-Kategorien Vertraulichkeit, Integrität und Verfügbarkeit. Welche Daten dürfen nicht in falsche Hände geraten? Welche dürfen nicht verändert werden? Welche müssen jederzeit verfügbar sein? Anschließend erfolgt die Einschätzung, wie kritisch ein Verlust oder eine Manipulation der Daten für das Unternehmen wäre – von nur geringen Auswirkungen bis existenzbedrohend.

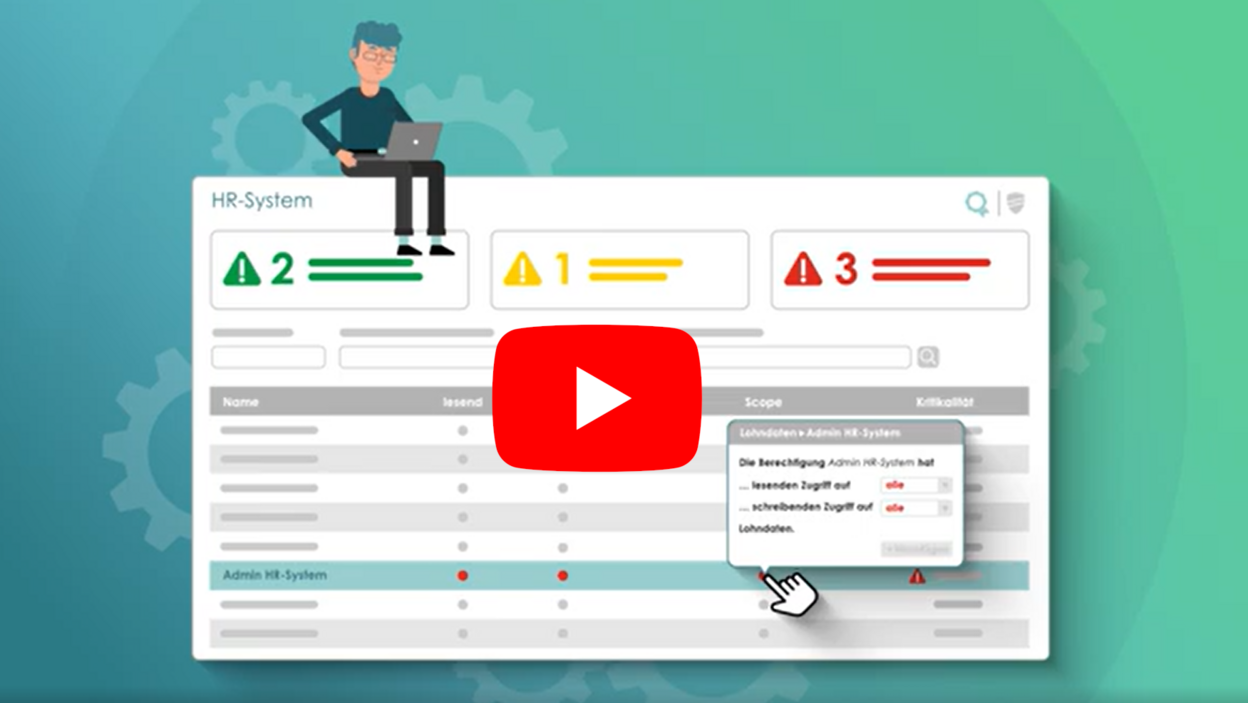

Schritt #2: Berechtigungen zuweisen

Nun wird analysiert, welche Berechtigungen auf diese kritischen Datenbereiche zugreifen können. Dabei werden sowohl Zugriffsart (lesend, schreibend) als auch Umfang (gesamter Datenbereich oder nur Teile) erfasst. So hat ein Vertriebsmitarbeiter vielleicht lesenden Zugriff auf alle Kundendaten, aber schreibenden nur auf seine eigenen Kunden.

Schritt #3: Schwachstellen erfassen

Eine systematische Einbeziehung von Schwachstellen ist sehr wichtig, um das Risiko von Konten und Personen berechnen zu können. Mögliche Schwachstellen könnten z.B. eine fehlende Multifaktor-Authentifizierung sein, Pflichtschulungen, die noch ausstehen, oder Kennwörter, die länger nicht geändert wurden.

Automatische Risikobewertung

Aus den ersten beiden Schritten errechnet die IAM-Software automatisch die Kritikalität von Konten basierend auf den Zugriffsmöglichkeiten auf kritische Daten. Die finale Risikobewertung kombiniert diese Account-Kritikalität mit den identifizierten Schwachstellen. So kann ein erfahrener Administrator mit privilegierten Berechtigungen durch umfassende Schulungen ein geringeres Gesamtrisiko aufweisen als ein ungeschulter Mitarbeiter.