Rollen als Voraussetzung zur Einhaltung des Need-to-know Prinzips

In Unternehmen sollte gemäß dem Need-to-know-Prinzip stets sichergestellt sein, dass alle Mitarbeiter die richtigen und notwendigen Berechtigungen besitzen, um ihre Tätigkeiten ausüben zu können. Verschiedene betriebliche Anforderungen, beispielsweise ein Abteilungswechsel oder temporäre Projekte, führen jedoch oftmals dazu, dass bestimmte Rechte neu vergeben werden müssen. Dabei wird allerdings oft vergessen, die »alten« Berechtigungen oder temporär vergebene Berechtigungen wieder zurückzunehmen.

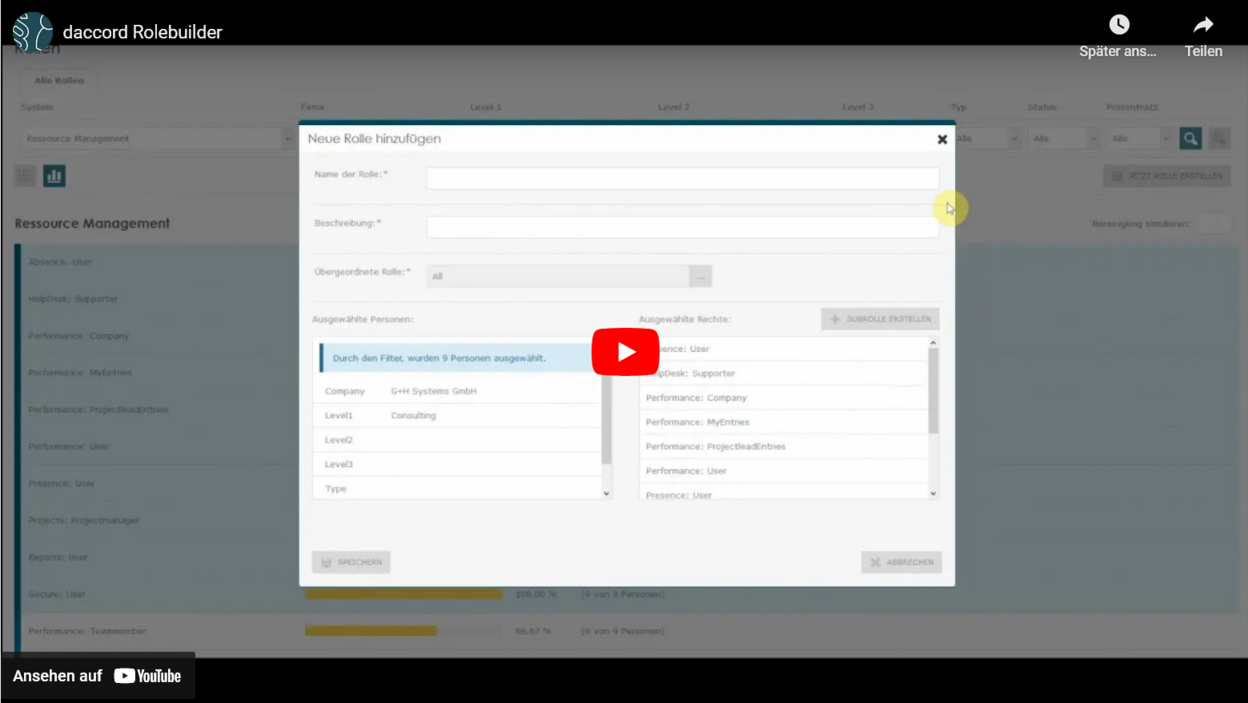

Um Berechtigungschaos zu vermeiden und sämtliche Änderungen einsehen sowie bewerten zu können, eignet sich der Einsatz einer Access-Governance-Lösung, die ein effizientes Tool zur Rollenbildung enthält. Damit lassen sich die Berechtigungen, die ein Mitarbeiter haben soll (Soll-Rollenmodell), mit den tatsächlich vergebenen Rechten (Ist-Zustand) vergleichen. Fallen hierbei Missstände auf, ist es möglich, diese unmittelbar zu bereinigen und damit IT-Sicherheitslücken zu schließen.